Microsoft 365: ¿Es seguro?

En este artículo nos centraremos en las alternativas que nos ofrece esta herramienta para securizar nuestra empresa, teniendo en cuenta las que Microsoft 365 incluye de forma predeterminada y personalizable.

¿Por qué las empresas emplean como solución Microsoft 365?

Las empresas emplean Microsoft 365 debido al elevado número de ventajas y facilidades que ofrece (que veremos más adelante) y al cumplimiento de los requisitos mínimos solicitados habitualmente por una empresa.

Las empresas que innovan en comunicación, y en el servicio a los clientes, apuestan por las herramientas que reúnen los requisitos de los que ya hemos hablado, como mínimo:

- Accesos rápido y permisos personalizables

- Conexiones por videoconferencia grabadas

- Espacios de trabajo y entornos colaborativos

- Métodos de comunicación nuevos y prácticos

- Actualizaciones automáticas de las herramientas

- un editor de textos que permite crear informes compartidos e indexados

¿Cuál es la ventaja que ofrece tener Microsoft 365?

Microsoft 365 va más allá del sencillo conjunto de herramientas que conforman Excel, Word, Access, Outlook o PowerPoint que todos conocemos.

Microsoft 365 es la suite ofimática de Microsoft y ofrece un servicio basado en la nube (servidores de Microsoft y externos a tu empresa para que no tengas todos tus datos en el mismo lugar y de esta forma tener una mayor fiabilidad), que está destinado a facilitar el trabajo de las empresas de una forma fácil y segura y que permite el acceso desde todo tipo de dispositivos, ya sean ordenadores de sobremesa portátiles o dispositivos móviles o tablets.

Este conjunto de aplicaciones, que se encuentran sincronizadas entre ellas, proporciona a las organizaciones una gran cantidad de beneficios además de una seguridad sólida; entre estos encontramos un incremento en la productividad y la eficiencia, una mejora en las comunicaciones y un mayor espacio de almacenamiento.

¿Qué es la autenticación de doble factor?

La doble autenticación es un sistema que complementa la autenticación tradicional en los servicios. En otras palabras, además de requerir un nombre de usuario y contraseña, solicita el ingreso de una forma alternativa para verificar que el usuario que solicita acceso es legítimo, como, por ejemplo, un código de seguridad.

La autenticación multifactorial (MFA), también conocida como verificación en dos pasos, requiere que los usuarios usen un código o una aplicación de autenticación en su teléfono para iniciar sesión en Microsoft 365 y es un primer paso fundamental para proteger los datos empresariales. El uso de la autenticación de doble factor es una medida de seguridad adicional que deniega el acceso a nuestra información a personas no legítimas o de fuera de nuestra organización

¿Hay que securizar también las cuentas de administrador?

Si. Las cuentas de administrador (también denominadas administradores) tienen los máximos privilegios dentro de Microsoft 365, por lo que pueden crear o borrar cuentas de otros usuarios y dar o quitarles permisos, lo que provoca que estas cuentas se conviertan en el principal objetivo de los ciber atacantes.

Se tendrá que configurar y administrar el número correcto de cuentas de administrador y de usuario para su empresa. También se recomienda cumplir el principio de seguridad de la información de privilegios mínimos, lo que significa que se debe conceder a los usuarios y las aplicaciones acceso solo a los datos y las operaciones que necesitan para realizar sus trabajos.

¿Qué medidas se recomiendan para proteger a los administradores?

Para empezar, como medida principal, se recomienda que haya más de un administrador global para que en el caso de no poder acceder a una de las cuentas tengamos la posibilidad de acceder a la otra y recuperarla. Hay distintas medidas para proteger nuestra cuenta de administrador:

Crear otras cuentas de administrador: Los administradores deben tener una cuenta de usuario independiente para su uso habitual de las aplicaciones de Office y solo usar su cuenta administrativa cuando sea necesario para administrar cuentas y dispositivos

Crear una cuenta de administrador de emergencia: También se debe crear una cuenta de respaldo que no esté configurada con autenticación multifactorial (MFA) para no bloquearse accidentalmente (por ejemplo, si se pierde el teléfono que está utilizando como segunda forma de verificación).

Proteger cuentas de administrador. También debemos tener en cuenta las siguientes recomendaciones de seguridad avanzada:

• Utilizar roles integrados para asignar permisos siempre que sea posible.

• Solicitar que todas las cuentas de administrador usen la autenticación sin contraseña (como Windows Hello o una aplicación de autenticación) o MFA.

¿Tiene Microsoft 365 directivas de seguridad preestablecidas?

La suscripción incluye directivas de seguridad preestablecidas que usan la configuración recomendada para la protección contra correo no deseado, antimalware y contra phishing.

¿Es suficiente con proteger mi ordenador ante amenazas?

Cada dispositivo es una posible vía de ataque en la red y debe configurarse correctamente, incluso aquellos dispositivos que son de propiedad personal pero que se usan para el trabajo.

¿Es importante la formación en cuanto a seguridad del correo electrónico?

Cualquier tipo de correo puede contener ataques malintencionados ocultos como comunicaciones inofensivas. Los sistemas de correo son especialmente vulnerables, ya que todos los usuarios de la organización administran el correo electrónico y la seguridad depende de que los seres humanos tomen decisiones coherentemente buenas con esas comunicaciones.

Por estas razones, se debe entrenar a todos para saber qué ver en busca de correo no deseado o correo no deseado, intentos de suplantación de identidad (phishing), suplantación de identidad (spoofing) y malware en su correo electrónico.

¿Debería usar Microsoft 365 en otros dispositivos?

Si. Outlook y las demás aplicaciones Microsoft 365 (también conocidas como aplicaciones de Office) permiten a los usuarios trabajar de forma productiva y segura en todos los dispositivos. Tanto si usas la versión web como de escritorio de una aplicación, puedes iniciar un documento en un dispositivo y recogerlo más adelante en otro dispositivo. En lugar de enviar archivos como datos adjuntos de correo electrónico, puedes compartir vínculos a documentos almacenados en SharePoint o OneDrive.

¿Se debe administrar el uso compartido de calendarios para la empresa?

Si. Puedes ayudar a los usuarios de tu organización a compartir sus calendarios adecuadamente para una mejor colaboración. Puedes administrar qué nivel de detalle pueden compartir, por ejemplo, limitando los detalles que se comparten solo a los tiempos de disponibilidad.

¿Debemos mantener el entorno de Microsoft actualizado?

Claro. Una vez completada la configuración inicial y la configuración de Microsoft 365 para empresas, tu organización necesita un plan de mantenimiento y operaciones.

A medida que los empleados van y vienen, tendrás que agregar o quitar usuarios, restablecer contraseñas e incluso restablecer dispositivos a la configuración de fábrica. También querrás asegurarte de que las personas solo tengan el acceso que necesitan para realizar su trabajo.

¿Cuán seguro es tener los ficheros en la nube de Microsoft?

Se considera a Microsoft y todos sus productos de los más fiables y seguros del mercado, y, en específico, la suite ofimática de Microsoft 365.

Esta suite se considera de alta fiabilidad y seguridad gracias, entre otras cosas, a OneDrive, que es un área protegida de Microsoft a la que solo se puede acceder con un método de autenticación seguro o con un segundo paso de verificación de identidad:

Huella digital

Reconocimiento facial

PIN

Código recibido por correo electrónico o SMS

¿Microsoft 365 cumple las normativas de seguridad de la Comunidad Europea?

Si. La ISO/IEC 27001 es una norma de seguridad que especifica formalmente un sistema de administración de la seguridad de la información (ISMS) diseñado para mantener la seguridad de la información bajo un control de administración explícito.

Microsoft cumple con la certificación de la norma ISO/IEC 27001, y de esta forma se muestra el compromiso para cumplir las promesas a los clientes desde un punto de vista de cumplimiento de la seguridad empresarial.

En la sección de Cumplimiento del centro de administración de Office, conocida con el nombre de Microsoft Purview, podremos revisar de forma específica todas las estadísticas, alertas, directivas, riesgos, etc. relacionadas con el nivel de seguridad implantado en nuestra empresa, que visualizaremos mediante informes confeccionados automáticamente por el propio Microsoft.

De esta forma, nosotros mismos podamos comprobar y asegurar el cumplimiento de la normativa europea.

¿Cómo puedo modificar las copias de seguridad para que se realicen con las frecuencias que me dan tranquilidad?

Olvídate de las frecuencias en las copias de seguridad con el almacenamiento en la nube de Microsoft 365; con este servicio seremos capaces de tener nuestros archivos sincronizados en tiempo real sin necesidad de copias diarias o semanales.

OneDrive es el servicio en la nube de Microsoft que le conecta a todos los archivos. Te permite almacenar y proteger tus archivos, compartirlos con otros usuarios y acceder a ellos desde cualquier lugar en todos tus dispositivos.

Con esta herramienta, solamente deberemos activar la copia de seguridad en una ocasión para que esta copia se sincronice automáticamente cada vez que se edita un archivo. Accederemos al logo de OneDrive en la barra de Windows > Configuración > Copia de seguridad > Administrar copias de seguridad > Iniciar copia de seguridad.

¿Todos los usuarios de la empresa deben tener la misma configuración de seguridad?

No, todas las empresas que dispongan de los servicios de Microsoft 365 deberán permitir la asignación de roles y permisos de acceso a carpetas y archivos dependiendo del cargo y la responsabilidad del empleado/usuario en la empresa.

Por un lado, si existe un departamento de informática dentro de la empresa, el administrador de Office será interno y esta se autogestionará; por el contrario, si los servicios informáticos están externalizados, será un usuario ajeno a la empresa quien administrará estos permisos asignados a los empleados.

Existen dos roles, administrador y usuario, y el primero tiene la potestad de dar o quitar a los distintos usuarios permisos de acceso a carpetas o archivos dependiendo de su puesto y departamento en la empresa.

¿Debo asignar uno a uno los permisos de acceso a archivos en una empresa?

No, hay una utilidad muy interesante en el panel de administración de Microsoft 365 que nos permite asignar permisos a grandes grupos de usuarios al mismo tiempo.

El panel de administración de Microsoft Office 365 es el centro neurálgico de las operaciones que afectan de forma directa a los usuarios; los permisos que se les otorgan, los límites de almacenamiento de cada buzón de correo o las licencias disponibles, por ejemplo, son algunas de las secciones que se pueden comprobar y editar accediendo como administrador.

De esta forma, si en nuestra empresa hay distintos departamentos o secciones de personal, podremos asignar a ese grupo en específico los permisos necesarios para que puedan llevar a cabo su trabajo de forma correcta. Por ejemplo, si tenemos un departamento de administración, estos deberán tener, normalmente, acceso a la carpeta de administración, y a otras que sean necesarias para que realicen su trabajo.

Elige la solucion de ciberseguridad que puedes ampliar con Microsoft 365

Endpoint Manager

Diseñado para facilitar la administración de varios tipos de dispositivos, proteger los datos corporativos y, simultáneamente, permitir a los empleados hacer su trabajo utilizando dispositivos corporativos y personales.

Information Protection

Solución integrada, inteligente, unificada y extensible para proteger datos confidenciales en documentos y correos electrónicos en toda su organización.

Conditional Access

Reúne señales para tomar decisiones y hacer cumplir las políticas de la organización. El acceso condicional está en el corazón del nuevo plano de control basado en la identidad.

Windows Virtual Desktop

Servicio de virtualización de escritorio y de aplicaciones que se ejecuta en la nube.

Defender Antivirus

Conjunto de aplicaciones unificado de defensa empresarial previa y posterior a la vulneración que coordina de forma nativa la detección, prevención, investigación y respuesta entre extremos, identidades, correo electrónico y aplicaciones para proporcionar protección integrada contra ataques sofisticados.

Defender for O365

Ayuda a las organizaciones a proteger sus empresas con una pizarra completa de funcionalidades de prevención, detección, investigación y búsqueda, respuesta y corrección, concientización y aprendizaje, y establecimiento de una posición de seguridad.

Cloud App Security

Solución completa para SaaS que proporciona visibilidad profunda, controles de datos sólidos y protección frente a amenazas mejorada para las aplicaciones en la nube.

¿Qué secciones nos interesa conocer del panel de administración de Microsoft 365?

Las secciones que nos interesa conocer un poco más en profundidad del centro de administración de Microsoft 365 son, por un lado, Seguridad y, por el otro, Cumplimiento (vista en “¿Microsoft 365 cumple las normativas de seguridad de la Comunidad Europea?”).

Accediendo al apartado de Seguridad, también conocido como Microsoft 365 Defender, tenemos a nuestra disposición un gran abanico de opciones para tener una visión general del estado de la seguridad de nuestra empresa.

Siguiendo en este apartado, tenemos diversas secciones en las que podemos visualizar, por ejemplo, las actividades de los usuarios en el Centro de actividades o los movimientos considerados como sospechosos en Incidentes y alertas.

¿En qué planes de Microsoft 365 dispongo de Microsoft 365 Defender?

Cualquiera de estas licencias les ofrece acceso a las características de Microsoft 365 Defender a través del portal de Microsoft 365 Defender sin costo adicional:

- Microsoft 365 E5 o A5

- Microsoft 365 E3 con el complemento Seguridad de Microsoft 365 E5

- Microsoft 365 E3 con el complemento Enterprise Mobility + Security E5

- Microsoft 365 A3 con el complemento seguridad de Microsoft 365 A5

- Windows 10 Enterprise E5 o A5

- Windows 11 Empresas E5 o A5

- Enterprise Mobility + Seguridad (EMS) E5 o A5

- Office 365 E5 o A5

- Microsoft Defender para punto de conexión

- Microsoft Defender for Identity

- Microsoft Defender for Cloud Apps

- Defender para Office 365 (Plan 2)

¿Qué otras aplicaciones de seguridad puedo elegir para mi empresa?

Entre las aplicaciones más destacadas de Microsoft, encontramos diversas que están directamente destinadas a la seguridad de los empresarios y sus ideas.

Enterprise Mobility + Security. Este tipo de tecnología ayuda a proteger la información más confidencial de tu empresa e identifica las infracciones de seguridad y las posibles intrusiones antes de que causen daños.

Microsoft Intune. Es un servicio basado en la nube y pensado para proteger no solo los ordenadores convencionales, sino también otros dispositivos como móviles o tablets que habitualmente son usados por los empresarios para comunicarse y trabajar fuera de su puesto de trabajo.

¿Cómo pido a mi departamento de IT los servicios de seguridad?

La comunicación entre empresa y departamento de informática (ya sea un servicio interno o externalizado) es lo más importante para que se apliquen correctamente las directivas de seguridad y cumplimiento necesarias para tener la empresa protegida.

Los altos cargos de las empresas son los máximos conocedores de la confidencialidad y nivel de riesgo que implica el acceso a determinadas carpetas o archivos, por esa misma razón, deben ser ellos los encargados de hacerles saber a los técnicos informáticos estos datos y a quien concederle o quitarle permisos de acceso.

¿Qué es el Active Directory?

Azure Active Directory (Azure AD) es un servicio de administración de acceso e identidades basado en la nube. Este servicio ayuda a los empleados a acceder a los recursos externos, como Microsoft 365, Azure Portal y miles de otras aplicaciones SaaS (Software as a Service).

Azure Active Directory también les ayuda a acceder a recursos internos, como las aplicaciones de la red corporativa de intranet, junto con las aplicaciones en la nube desarrolladas para su propia organización.

¿Es importante contar con una configuración de Active Directory?

Microsoft 365 usa el servicio de identidad empresarial Azure Active Directory administrar las distintas cuentas de usuario y concederles mediante procesos de autenticación, administración y control de acceso seguridad avanzada. El almacenamiento en la nube facilita que todos estos datos de sus clientes se guarden de forma segura y con garantías

Sí, ya que nos protege mediante el uso de la autenticación de múltiples factores, facilitándonos las siguientes opciones:

- Activación y aplicación de la autenticación de múltiples factores para los usuarios finales

- Aplicación para dispositivos móviles con contraseña de un solo uso como segundo factor de autenticación

- Llamada telefónica como segundo factor de autenticación

- Mensaje de texto (SMS) como segundo factor de autenticación

ación.

¿Qué seguridad nos proporciona el uso del correo de M365, Outlook?

Todos los usuarios de Outlook.com se benefician del filtrado de correo no deseado y malware. Para los suscriptores de Microsoft 365 Familia y Microsoft 365 Personal, Outlook.com realiza una detección adicional de los datos adjuntos y los vínculos de los mensajes que recibe.

Si ve una barra de seguridad amarilla en la parte superior del mensaje, significa que el mensaje contiene datos adjuntos, imágenes o vínculos a sitios web que se han bloqueado, y, que, por lo tanto, no son seguros o no debemos fiarnos.

Una barra de seguridad roja significa que el mensaje que ha recibido contiene algún elemento que podría no ser seguro y que Outlook.com lo ha bloqueado. Directamente, se le recomienda que no abra esos mensajes de correo electrónico y que los elimine de la bandeja de entrada.

¿En qué nos pueden ayudar las reglas de Outlook?

Las reglas del correo de Microsoft 365 te permiten mover, marcar y responder a mensajes de correo electrónico automáticamente. Además de funcionalidades meramente administrativos y de agilización de trabajos manuales, estas reglas nos ayudan a aumentar la seguridad de nuestro correo de empresa.

Algunas de las reglas que podemos aplicar son las siguientes:

- Bloquear los mensajes de un determinado correo origen

- Marcar como spam aquellos mensajes que sean publicidad

- Redirigir un determinado tipo de mensajes a otra persona que sea la responsable

- Categorizar los correos para tener mayor organización

¿Podemos compartir documentos de forma segura para trabajar conjuntamente?

Puedes trabajar simultáneamente y en tiempo real con tus compañeros de trabajo, ya sea desde la misma oficina o desde casa. Se puede trabajar en común tanto en Word, como en PowerPoint y Excel.

Colaborar con compañeros

Elegir colaboradores

Colaborar en equipo

Todos pueden participar

Inicio en la nube

Trabaja con OneDrive

Inicio como equipo

Fácil compartición de archivos

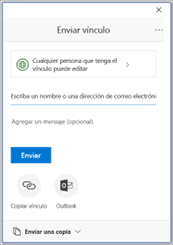

¿Cómo podemos compartir estos documentos de forma segura para trabajar conjuntamente?

En este caso se hará una pequeña explicación de este proceso, pero al mismo tiempo veremos no solo como compartir estos archivos, si no también como abrir archivos que se han compartido con nosotros.

En el caso que nosotros estemos compartiendo el archivo:

Seleccionamos Compartir (arriba a la derecha)

Enviar enlace o vínculo

En el caso que seamos nosotros los que recibimos el mensaje con el archivo compartido:

Decidimos si queremos trabajar en la aplicación de escritorio o en el navegador

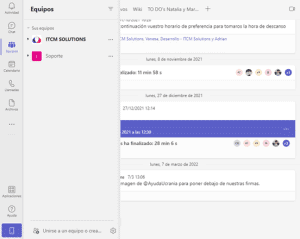

¿Cómo creamos equipos y canales en Microsoft Teams para facilitar la comunicación?

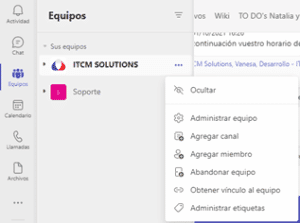

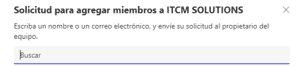

A continuación, mediante un pequeño tutorial, mostraremos como podemos crear y agregar miembros a estas formas de comunicación seguras que nos facilitaran la manera de trabajar, ya no solo en nuestra propia empresa, sino también en la forma en que intercambiamos información con nuestros clientes.

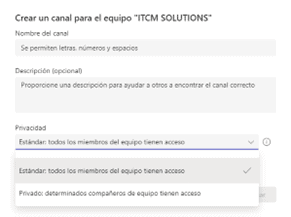

Dentro de un gran equipo de trabajo, como puede ser una empresa, existen distintos canales, cuyo funcionamiento es similar al de los grupos de WhatsApp, por ejemplo, y serán muy útiles para la comunicación entre miembros de un departamento o grupo.

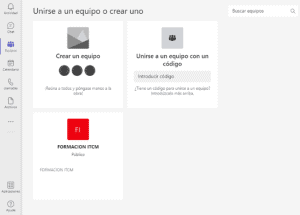

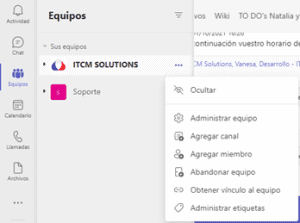

Agregar un equipo nuevo:

Agregar un canal nuevo:

Agregar miembros a un canal:

¿Puedo trabajar en remoto con Microsoft 365?

M65 permite que los trabajadores remotos tengan acceso a las aplicaciones que necesitan sin poner en riesgo la seguridad.

Mediante OneDrive y el almacenamiento en la nube, podremos acceder a todos los archivos que tenemos disponibles en la oficina también desde casa, simplemente introduciendo nuestras credenciales de acceso.

Este proceso es realmente sencillo y facilita una vuelta al trabajo muy eficiente gracias a la sincronización existente en el almacenamiento en la nube, ya que los documentos que hayas editado desde casa se guardarán automáticamente en OneDrive y podrás trabajar con ellos al llegar a la oficina.

¿Qué es Microsoft Sentinel y para qué sirve?

Microsoft Sentinel es una solución escalable y nativa de nube que proporciona:

- Administración de eventos e información de seguridad (SIEM)

- Respuesta automatizada de orquestación de seguridad (SOAR)

Microsoft Sentinel permite obtener una vista general de toda la empresa, lo que suaviza la tensión de ataques cada vez más sofisticados, volúmenes de alertas cada vez mayores y plazos de resolución largos.

- Recopilar datos a escala de nubede todos los usuarios, dispositivos, aplicaciones y de toda la infraestructura, tanto en el entorno local como en diversas nubes.

- Detectar amenazas que antes no se detectabany minimizar los falsos positivos mediante el análisis y la inteligencia sobre amenazas sin precedentes de Microsoft.

- Investigar amenazas con inteligencia artificialy buscar actividades sospechosas a escala, aprovechando el trabajo de ciberseguridad que ha llevado a cabo Microsoft durante décadas.

- Responder a los incidentes con rapidez con la orquestación y la automatización de tareas comunes integradas.